La sécurité web a évolué : d'une approche défensive réactive à une stratégie proactive intégrée dès la conception des sites.

L'état de la cybersécurité web en 2025

La cybersécurité n'a jamais été aussi critique. Les chiffres de 2025 révèlent une réalité préoccupante : 67% des entreprises françaises ont subi au moins une cyberattaque en 2024, marquant une hausse significative par rapport aux 53% de 2023. Plus alarmant encore, 60% des entreprises victimes ferment dans les 18 mois suivant une attaque majeure.

L'intelligence artificielle transforme le paysage des menaces. Les cybercriminels exploitent désormais l'IA pour automatiser leurs attaques, créer des deepfakes convaincants et personnaliser leurs campagnes de phishing. Les attaques par la chaîne d'approvisionnement explosent, avec 45% des entreprises mondiales qui auront subi ce type d'attaque d'ici fin 2025.

Les TPE et PME restent particulièrement vulnérables, représentant 75% des cibles d'attaques en France. Cette vulnérabilité s'explique par des budgets sécurité limités et une sensibilisation insuffisante aux risques cyber.

Quelques autres chiffres :

- 978 millions de personnes concernés par des cyberattaques tous les ans

- 1 entreprise française sur 2 visée d’une cyberattaque en 2024

- La cybercriminalité coûte 6000 milliards $ chaque années

- 30% de vol de données

- 29% de déni de service

- 24% de données chiffrées par un rançongiciel ou ransomware

- 23% d’usurpation d’identité

Protection anti-DDoS : votre première ligne de défense

Comprendre les attaques DDoS modernes

Les attaques par déni de service distribué (DDoS) ont considérablement évolué. En 2025, elles exploitent l'IA pour optimiser leur impact et contourner les systèmes de détection traditionnels. Les attaquants utilisent des botnets sophistiqués capables de générer des téraoctets de trafic malveillant.

Solutions de protection essentielles

Les solutions anti-DDoS modernes fonctionnent sur plusieurs couches :

- Protection réseau (Couches 3-4) : Filtrage du trafic au niveau IP et transport, capable d'absorber des attaques volumétriques massives. Des fournisseurs comme Cloudflare proposent une capacité de 405 Tbps pour neutraliser les plus grosses attaques.

- Protection applicative (Couche 7) : Analyse comportementale du trafic HTTP/HTTPS pour identifier les requêtes malveillantes. Cette couche utilise l'apprentissage automatique pour distinguer le trafic légitime des attaques sophistiquées.

- Mitigation proactive : Les systèmes modernes emploient des algorithmes prédictifs pour détecter les prémices d'une attaque et activer automatiquement les contre-mesures.

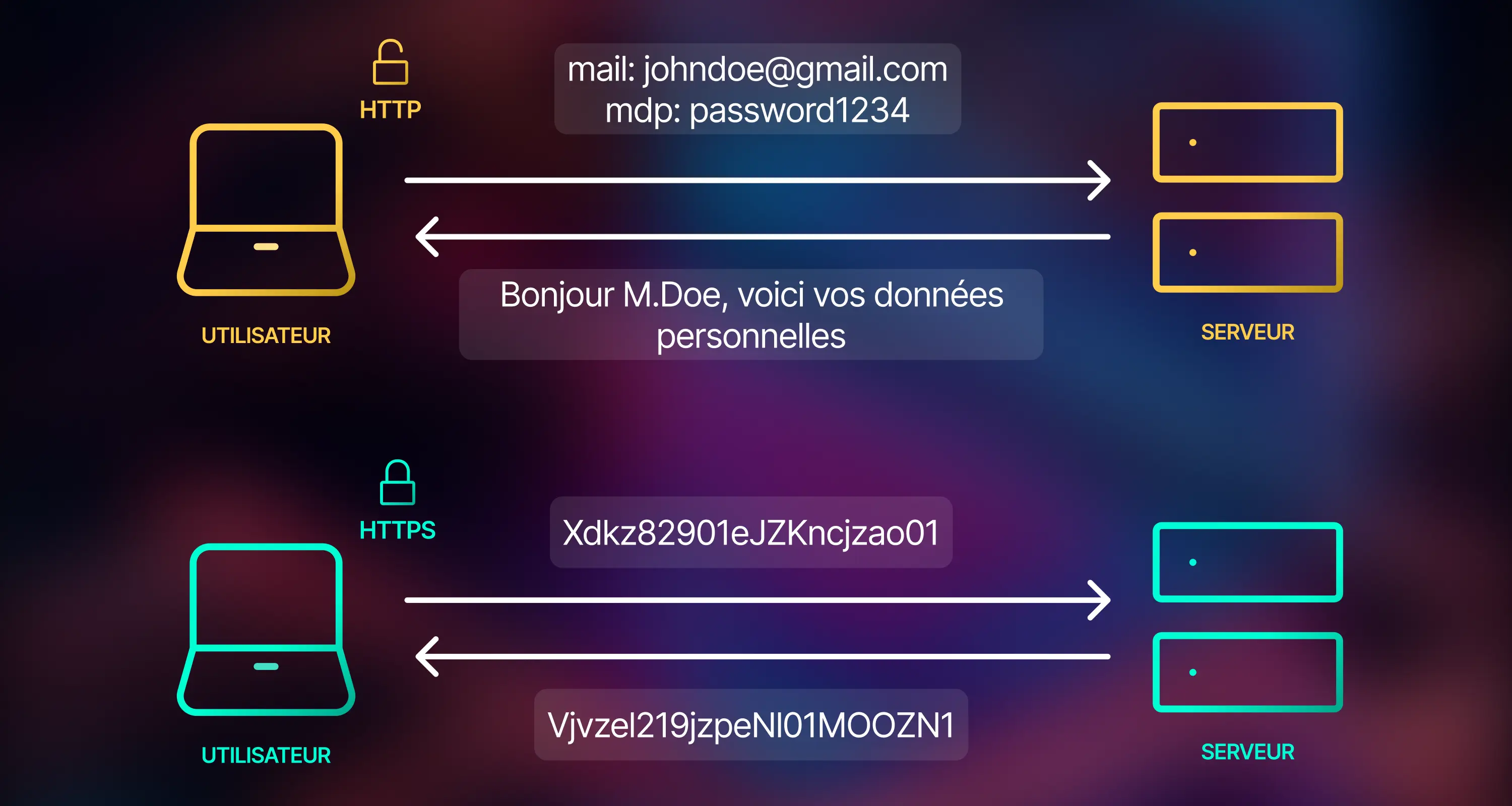

Certificats TLS/SSL : sécuriser les communications

L'évolution vers TLS 1.3

Le protocole TLS 1.3 s'impose comme la nouvelle référence en 2025. Il offre des améliorations cruciales par rapport aux versions précédentes : chiffrement renforcé, connexions plus rapides, et élimination des algorithmes cryptographiques obsolètes.

Les certificats SSL/TLS modernes intègrent la confidentialité persistante (Perfect Forward Secrecy), protégeant les communications passées même en cas de compromission d'une clé privée.

Types de certificats adaptés aux besoins

- Certificats de Validation de Domaine (DV) : Validation automatisée rapide, idéale pour les sites informationnels et blogs.

- Certificats de Validation d'Organisation (OV) : Vérification approfondie de l'identité de l'organisation, recommandée pour les sites d'entreprise.

- Certificats de Validation Étendue (EV) : Plus haut niveau de validation, indispensable pour les sites e-commerce et financiers.

En savoir plus sur les sécurités du web : SSL, TLS & HTTPS

Automatisation et gestion

Les autorités de certification comme Let's Encrypt proposent des certificats gratuits avec renouvellement automatique via le protocole ACME. Cette approche élimine les erreurs humaines et garantit une sécurité continue.

{{custom-blog-cta}}

HTTP/3 et QUIC : la révolution de la sécurité web

Un changement de paradigme

HTTP/3, basé sur le protocole QUIC de Google, marque une révolution dans la sécurité web. Contrairement à HTTP/2 qui ajoute le chiffrement par-dessus TCP, HTTP/3 intègre nativement le chiffrement TLS 1.3 dans la couche transport.

Avantages sécuritaires uniques

Chiffrement obligatoire : Toutes les connexions HTTP/3 sont chiffrées par défaut, éliminant les risques de connexions non sécurisées.

Résistance aux attaques réseau : QUIC résiste mieux aux attaques de type "man-in-the-middle" grâce à son architecture de sécurité intégrée.

Performance et sécurité : Établissement de connexions sécurisées en un seul aller-retour (0-RTT) pour les connexions déjà établies.

Adoption et support

Facebook diffuse déjà 75% de son contenu via HTTP/3, et environ 30% du trafic web européen utilise ce protocole. Les navigateurs modernes supportent nativement HTTP/3, facilitant son adoption.

Authentification et contrôle d'accès

Multi-Factor Authentication (MFA)

L'authentification multi-facteurs devient incontournable. 73% des entreprises l'utilisent déjà comme protection contre les attaques par force brute et le vol d'identifiants.

Les solutions modernes proposent :

- Authentification biométrique

- Tokens hardware (FIDO2/WebAuthn)

- Applications mobiles générant des codes temporaires

- SMS et notifications push sécurisées

Single Sign-On (SSO)

Le SSO centralise la gestion des identités et simplifie l'expérience utilisateur tout en renforçant la sécurité. L'intégration avec des fournisseurs d'identité reconnus (Azure AD, Okta, Google Workspace) garantit des standards de sécurité élevés.

Surveillance et détection des intrusions

Systèmes de détection modernes

Les IDS/IPS (Intrusion Detection/Prevention Systems) de nouvelle génération utilisent l'intelligence artificielle pour analyser le comportement des utilisateurs et détecter les anomalies.

Analyse comportementale : Détection d'activités suspectes basée sur les patterns d'utilisation habituels.

Threat Intelligence : Intégration de bases de données mondiales de menaces pour identifier proactivement les attaques connues.

Monitoring en temps réel

La surveillance 24/7 devient standard avec des alertes automatiques pour :

- Tentatives de connexion suspectes

- Modifications non autorisées de fichiers

- Pics de trafic anormaux

- Comportements d'utilisateurs atypiques

Sauvegardes et reprise d'activité

Stratégie 3-2-1

La règle 3-2-1 reste la référence : 3 copies des données, sur 2 supports différents, avec 1 copie hors site.

Sauvegardes automatisées

Les solutions modernes proposent :

- Sauvegardes incrémentales pour optimiser l'espace et le temps

- Chiffrement des sauvegardes pour protéger les données sensibles

- Tests de restauration automatiques pour valider l'intégrité

- Stockage géodistribué pour résister aux catastrophes naturelles

Recovery Time Objective (RTO)

Les entreprises visent désormais des RTO inférieurs à 4 heures pour leurs systèmes critiques, nécessitant des architectures de haute disponibilité.

Hébergement sécurisé et infrastructure

Choix de l'hébergeur

L'hébergeur constitue la fondation de votre sécurité web. Les critères essentiels incluent :

Certifications de sécurité : SOC 2 Type II, ISO 27001, ISO 27017 pour les services cloudInfrastructure redondante : Datacenters multiples avec basculement automatiqueProtection DDoS intégrée : Capacité de mitigation de plusieurs téraoctetsSurveillance 24/7 : Équipes de sécurité dédiées

Solutions cloud sécurisées

Les plateformes comme AWS Shield proposent une protection DDoS automatique, tandis que des solutions comme Webflow offrent une sécurité intégrée avec :

- Génération de fichiers statiques réduisant la surface d'attaque

- Hébergement sur infrastructure AWS avec protection Cloudflare

- Certificats SSL automatiques et renouvellement transparent

- Isolation complète entre l'environnement de développement et la production

Protection contre les menaces émergentes

Intelligence artificielle malveillante

Les cybercriminels exploitent l'IA pour créer des campagnes de phishing personnalisées et des deepfakes convaincants. La défense nécessite des solutions d'IA défensive capables de détecter ces contenus générés artificiellement.

Attaques de la chaîne d'approvisionnement

Les attaques ciblant les fournisseurs tiers explosent. Il faut évaluer rigoureusement la sécurité de tous les partenaires et prestataires, imposer des standards de sécurité contractuels, et surveiller les accès privilégiés.

Ransomware as a Service (RaaS)

Le modèle RaaS démocratise les attaques par rançongiciel. La protection nécessite une approche Zero Trust avec segmentation réseau, sauvegarde déconnectée, et plans de continuité d'activité robustes.

FAQ : Réponses aux questions courantes sur la sécurité web

Quelle est la différence entre HTTP/2 et HTTP/3 en termes de sécurité ?

HTTP/3 intègre nativement le chiffrement TLS 1.3 dans la couche transport via QUIC, rendant toute connexion obligatoirement sécurisée. HTTP/2 ajoute le chiffrement par-dessus TCP, créant une complexité supplémentaire. HTTP/3 offre également une meilleure résistance aux attaques réseau grâce à son architecture unifiée.

Combien coûte réellement la sécurisation d'un site web en 2025 ?

Le budget minimum pour une sécurité de base s'établit à 150-300€/mois pour une PME, incluant : certificat SSL gratuit, protection DDoS basique (20€/mois), authentification MFA (10€/utilisateur), sauvegardes automatiques (30€/mois), et surveillance de base (100€/mois). Les grandes entreprises investissent 5-10% de leur budget IT dans la cybersécurité.

Les sites statiques sont-ils vraiment plus sécurisés ?

Oui, les sites statiques réduisent drastiquement la surface d'attaque. Ils éliminent les vulnérabilités liées à l'exécution de code côté serveur, aux bases de données, et aux plugins tiers. Des plateformes comme Webflow génèrent des fichiers statiques hébergés sur CDN global, offrant une sécurité supérieure aux CMS traditionnels comme WordPress.

Comment se protéger des attaques par deepfake ?

La protection contre les deepfakes nécessite plusieurs couches : authentification multi-facteurs renforcée, vérification d'identité par jetons cryptographiques, surveillance comportementale, et sensibilisation des équipes. Les entreprises implémentent des codes de vérification vocaux et des protocoles de validation pour les transactions sensibles.

Quelle est l'importance de la conformité RGPD pour la sécurité web ?

La conformité RGPD va au-delà de la protection des données : elle impose des standards de sécurité stricts, des notifications de violation sous 72h, et des évaluations d'impact régulières. Non-conformité = amendes jusqu'à 4% du CA annuel. Elle structure une approche sécuritaire globale et renforce la confiance client.

Construire une stratégie de sécurité pour 2025

Approche proactive vs réactive

La sécurité moderne privilégie la prévention à la correction. Au lieu de réagir aux incidents, les entreprises adoptent une approche Security by Design intégrant la sécurité dès la conception de leurs systèmes.

Cette transformation s'appuie sur trois piliers : automatisation des processus de sécurité, intelligence artificielle pour la détection prédictive, et collaboration entre équipes techniques et métier.

Plan d'action prioritaire

Phase 1 (0-30 jours) : Audit de sécurité complet, implémentation des certificats TLS 1.3, activation de l'authentification multi-facteurs, et mise en place des sauvegardes automatiques.

Phase 2 (1-3 mois) : Déploiement de la protection DDoS, migration vers HTTP/3, formation des équipes aux bonnes pratiques, et établissement des procédures de réponse aux incidents.

Phase 3 (3-6 mois) : Implémentation de la surveillance continue, tests de pénétration réguliers, optimisation des performances sécuritaires, et révision des contrats fournisseurs.

La sécurité web en 2025 n'est plus une option mais une nécessité business. Les entreprises qui investissent dans une stratégie sécuritaire complète ne se contentent pas de protéger leurs actifs : elles créent un avantage concurrentiel durable basé sur la confiance et la fiabilité.

L'évolution technologique offre des opportunités inédites : HTTP/3 révolutionne les performances tout en renforçant la sécurité, l'IA défensive combat l'IA malveillante, et les solutions cloud démocratisent l'accès à une sécurité entreprise.

L'enjeu n'est plus de savoir si votre site sera attaqué, mais quand et comment bien vous serez préparés. Investir dans la sécurité web aujourd'hui, c'est garantir la pérennité de votre activité demain.

Sources et ressources

Sources officielles

- ANSSI - Agence Nationale de la Sécurité des Systèmes d'Information

- Cybermalveillance.gouv.fr - Plateforme nationale d'information

- CNIL - Notifications de violations de données 2025

.webp)

.jpg)

.jpg)